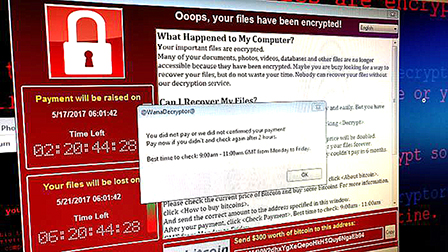

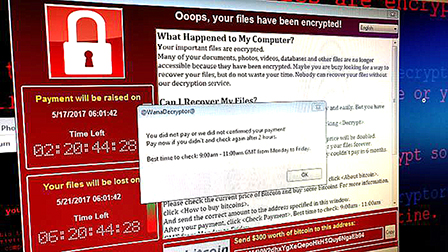

Đã có hơn 130.000 hệ thống mạng tại hơn 100 nước trên thế giới, trong đó có Việt Nam, đã bị ảnh hưởng trong vụ tấn công của mã độc tống tiền có tên WannaCry trong mấy ngày qua. Tuy nhiên, nhiều chuyên gia khuyến cáo, đây mới chỉ là sự khởi đầu cho những cuộc tấn công tương tự còn hủy diệt hơn.

Xét về góc độ của một phần mềm tống tiền, WannaCry không phải là quá đặc biệt hay tinh vi. Trên thực tế, đã có một phiên bản tương tự được phát tán hồi tháng 3 và tháng 4 vừa qua. Tuy nhiên, xét về độ hoàn thiện, các tác giả của nó cũng không phải là quá xuất sắc.

Mã độc tống tiền đang trở thành hiểm họa an ninh mạng lớn nhất hiện nay.

Sự khác nhau giữa các cuộc tấn công của WannaCry trước đây và WannaCry mới nhất là một thành phần giống "sâu máy tính", có khả năng lây nhiễm những máy tính khác bằng cách khai thác một lỗ hổng thực thi mã từ xa nghiêm trọng trong giao thức Server Message Block 1.0 (SMBv1) của hệ điều hành Windows.

Microsoft từng tung ra một bản vá lỗi cho lỗ hổng này hồi tháng 3 và trước sự "tàn khốc" của cuộc tấn công cuối tuần qua, hãng đành "phá lệ" tung ra các bản vá lỗi cho những hệ điều hành Windows cũ không còn được hỗ trợ, như Windows XP, Windows Server 2013 và Windows 8.

Các tin tặc đứng đằng sau phiên bản WannaCry mới này không tốn công gì nhiều để xây dựng thành phần lây nhiễm dựa trên SMB, mà chúng chỉ đơn giản điều chỉnh cách thức khai thác một lỗ hổng sẵn có có tên gọi EternalBlue. Lỗ hổng này đã bị rò rỉ hồi tháng 4 vừa qua bởi nhóm tin tặc Shadow Brokers.

Phiên bản của WannaCry mới lây nhiễm qua EternalBlue vẫn còn có một "điểm dừng" là nó cố gắng liên lạc với một tên miền chưa đăng ký và ngừng việc thực thi của nó ngay khi liên lạc được, rồi ngừng việc lây nhiễm. Một nhà nghiên cứu có bí danh là MalwareTech đã nhanh chóng phát hiện ra rằng tên miền đó có thể được sử dụng như một cơ chế "tự hủy" và chính anh đã đăng ký tên miền đó để làm chậm lại quá trình lây nhiễm của WannaCry.

Sau đó, các nhà nghiên cứu an ninh mạng đã bắt đầu phát hiện thêm nhiều phiên bản mới: một phiên bản cố gắng liên lạc với một tên miền khác mà các nhà nghiên cứu cũng đã đăng ký và một phiên bản không có cơ chế "tự hủy" rõ ràng. Tuy nhiên, phiên bản sau chưa hoạt động và giống như một cuộc thử nghiệm của một tin tặc nào đó đang nỗ lực sửa mã nhị phân để gỡ bỏ cơ chế "tự hủy", hơn là biên dịch lại nó từ mã nguồn gốc. Điều này cho thấy nó rất có thể là việc làm của những tin tặc khác, ngoài các tác giả gốc.

Trong khi đó, các chuyên gia từ diễn đàn hỗ trợ máy tính BleepingComputer.com cũng phát hiện thêm 4 biến thể khác. Những chương trình này đang trong nhiều giai đoạn phát triển khác nhau và cố mạo danh WannaCry, mặc dù một số chương trình thậm chí chưa thể mã hóa tập tin.

Tuy nhiên, tình hình này chứng tỏ các cuộc tấn công, cả từ các tác giả của WannaCry và nhiều tin tặc khác, sẽ còn tiếp diễn phức tạp hơn. Ngay cả khi các bản vá lỗi đã có sẵn, nhiều hệ thống sẽ vẫn còn lỗ hổng trong tương lai.

Công ty an ninh BinaryEdge, chuyên dò quét mạng Internet, đã phát hiện hơn 1 triệu hệ thống Windows có dịch vụ SMB "phơi bày" trước Internet. Con số này cao hơn rất nhiều so với số hệ thống bị ảnh hưởng bởi WannaCry, do đó nhiều khả năng sẽ có thêm nhiều nạn nhân từ những cuộc tấn công tương tự.

Tại Việt Nam, theo Công ty an ninh mạng CMC, khoảng 800 máy tính cá nhân và máy chủ đã bị lây nhiễm mã độc tống tiền WannaCry, chủ yếu tập trung ở các thành phố lớn. Trong khi đó, Tập đoàn Công nghệ Bkav cho biết có tới 52% máy tính ở Việt Nam tồn tại EternalBlue - lỗ hổng đang bị mã độc WannaCry khai thác.

Bkav khuyên người dùng nên cập nhật bản vá lỗi càng sớm càng tốt, bằng cách vào Windows Update/ Check for updates để kiểm tra các bản vá lỗi mới nhất. Bên cạnh đó, người dùng cũng cần khẩn trương sao lưu dự phòng các dữ liệu quan trọng trên máy tính, nên mở các tập tin văn bản nhận từ Internet trong môi trường cách ly (Safe Run) và cài đặt phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động. Bkav cũng đã phát hành công cụ miễn phí kiểm tra WannaCry tại địa chỉ Bkav.com.vn/Tool/CheckWanCry.exe.

Lê Phi (Tổng hợp)