Mới đây, các nhà nghiên cứu của IBM Trusteer đã phát hiện ra một hoạt động gian lận lớn sử dụng mạng lưới các trình giả lập thiết bị di động để rút hàng triệu USD từ các tài khoản ngân hàng trực tuyến chỉ trong vài ngày.

Ảnh: Ars Technica.

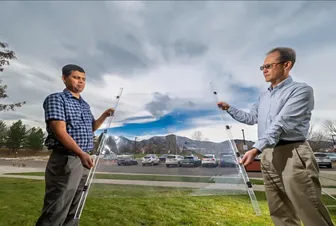

Quy mô của hoạt động này không giống với những gì mà các nhà nghiên cứu từng thấy trước đây. Tin tặc đã sử dụng khoảng 20 trình giả lập để bắt chước hơn 16.000 điện thoại thông minh của những khách hàng có tài khoản ngân hàng di động bị xâm nhập. Trong một trường hợp đặc biệt, một trình giả lập duy nhất có thể giả mạo hơn 8.100 thiết bị.

Sau đó, tin tặc nhập tên người dùng và mật khẩu vào các ứng dụng ngân hàng chạy trên các trình giả lập đó và khởi tạo các lệnh chuyển tiền gian lận ra khỏi các tài khoản đã bị xâm nhập. Các trình giả lập vốn là công cụ được các nhà phát triển và nhà nghiên cứu hợp pháp sử dụng để kiểm tra cách ứng dụng chạy trên nhiều loại thiết bị di động khác nhau.

Ðể vượt qua các biện pháp bảo vệ mà các ngân hàng sử dụng để chặn các cuộc tấn công, tin tặc đã sử dụng số nhận dạng thiết bị tương ứng với từng chủ tài khoản đã bị xâm nhập và các vị trí GPS giả mạo mà thiết bị được biết là đã sử dụng. ID thiết bị có thể được lấy từ các thiết bị đã bị tấn công của chủ sở hữu, mặc dù trong một số trường hợp, những kẻ lừa đảo giả vờ là khách hàng đang truy cập tài khoản của họ từ điện thoại mới. Những kẻ tấn công cũng có thể vượt qua xác thực đa yếu tố bằng cách truy cập tin nhắn SMS.

Tự động hóa hoạt động gian lận

“Hoạt động gian lận trên thiết bị di động này được thiết kế để tự động hóa quá trình truy cập tài khoản, tiến hành giao dịch, nhận và đánh cắp yếu tố xác thực thứ hai (trong trường hợp này là tin nhắn SMS). Trong nhiều trường hợp, các mã đó được sử dụng để hoàn thành các giao dịch bất hợp pháp” - Shachar Gritzman và Limor Kessem, các nhà nghiên cứu của IBM Trusteer, chia sẻ. “Các nguồn dữ liệu, tập lệnh và các ứng dụng tùy chỉnh mà các băng nhóm này tạo ra được lưu chuyển trong một quy trình tự động với tốc độ cho phép chúng có thể cướp hàng triệu USD từ mỗi ngân hàng có nạn nhân trong vòng vài ngày”.

Mỗi khi tin tặc lấy sạch tiền từ một tài khoản, chúng sẽ gỡ bỏ thiết bị giả mạo đã truy cập vào tài khoản và thay thế nó bằng một thiết bị mới. Tin tặc cũng thay đổi thiết bị trong trường hợp chúng bị hệ thống chống gian lận của ngân hàng từ chối. Theo thời gian, IBM Trusteer phát hiện các tin tặc tiến hành từng đợt tấn công riêng biệt. Sau khi kết thúc một đợt, tin tặc sẽ tắt hoạt động, xóa sạch dấu vết dữ liệu và bắt đầu một hoạt động mới.

Các nhà nghiên cứu cho rằng, các tài khoản ngân hàng đã bị thâu tóm bằng cách sử dụng phần mềm độc hại hay các cuộc tấn công lừa đảo. Báo cáo của IBM Trusteer không giải thích cách kẻ gian lấy cắp tin nhắn SMS và ID thiết bị. Các ngân hàng đã bị tấn công được xác định là ở khu vực châu Âu và Mỹ.

Ðể theo dõi tiến trình hoạt động trong thời gian thực, các tin tặc đã chặn liên lạc giữa các thiết bị giả mạo và máy chủ ứng dụng của ngân hàng. Chúng cũng sử dụng nhật ký và ảnh chụp màn hình để theo dõi hoạt động theo thời gian. Khi hoạt động tiến triển, các nhà nghiên cứu cũng phát hiện các kỹ thuật tấn công ngày càng cải tiến và các tin tặc không ngừng học hỏi từ những sai lầm trước đó.

Vụ việc này một lần nữa cho thấy tầm quan trọng của việc nâng cao cảnh giác, sử dụng mật khẩu mạnh, phát hiện các thủ đoạn lừa đảo và bảo đảm thiết bị không có phần mềm độc hại. Một việc sẽ rất tốt là nếu các ngân hàng cung cấp xác thực đa yếu tố bằng một công cụ khác tin nhắn SMS, nhưng rất ít ngân hàng làm việc này. Người dùng cũng nên kiểm tra các giao dịch ngân hàng của mình ít nhất 1 lần mỗi tháng để kịp thời phát hiện các giao dịch có dấu hiệu gian lận.

LÊ PHI (Theo Ars Technica)

![[INFOGRAPHICS] 7 hành vi bị nghiêm cấm trong bảo vệ dữ liệu cá nhân [INFOGRAPHICS] 7 hành vi bị nghiêm cấm trong bảo vệ dữ liệu cá nhân](https://baocantho.com.vn/image/news/2026/20260106/thumbnail/470x300/1767682072.webp)